Анти-спамер. По следам компьютерного хулигана

Пользователи интернета, работающие с электронной почтой, часто сталкиваются с ситуацией, когда в почтовый ящик приходит море ненужных сообщений, например реклама

американских сувениров или корма для собак. В прошлом номере “Игромании” мы детально разобрались, что такое спам, откуда он берется, какими способами можно защитить свой почтовый ящик от десятков, а иногда и сотен ненужных сообщений. Но мы рассматривали в основном превентивные меры, то есть что делать, чтобы спамеры не узнали ваш почтовый ящик. На спамеров же, которые узнали ваш почтовый ящик, мы натравили программы-блокираторы. Блокираторы — это хорошо, но есть и более, скажем так, низкоуровневые методы защиты: настройка фильтров в почтовом клиенте и на почтовом сервере. Но если вас донимает не сотня спамеров, а один-два компьютерных хулигана, то самый эффективный способ борьбы с ними - отслеживание и отключение от Сети. Через провайдера, на котором спамер “сидит”. В прошлой статье мы рассказали вам об одной программе, которая умеет отслеживать отправителя спам-рассылок, но все подобные утилиты работают весьма неэффективно. Надежнее сделать все, что называется, своими руками. Этим мы сегодня и займемся. Следует иметь в виду, что профессиональный спамер легко подменит исходный заголовок письма, и выследить хулигана не удастся. Но в 9 случаев из 10 спам рассылают непрофессионалы, которые ничего не знают ни о технических конвертах писем, ни о том, как изменять заголовки. Таких “простачков” совсем не сложно обнаружить и наказать.

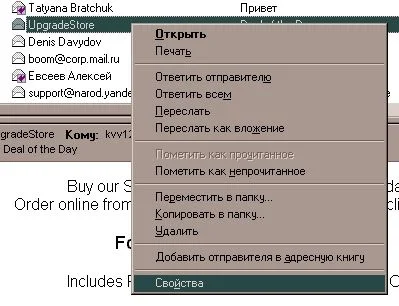

Для просмотра техконверта письма в Outlook Express нужно щелкнуть правой кнопкой мыши по письму и в появившемся контекстном меню выбрать Свойства.

Берем след Посмотрите на заголовок пришедшего письма ( пример 1 ) и внимательно изучите его. В Microsoft Outlook Express 6.0 это можно сделать, выделив письмо в папке и выбрав из меню правой кнопки мыши пункт Свойства/Подробности , а в почтовом клиенте The Bat! — отметив пункт Show Kludges в меню View или Show RFC-822 headers в меню правой кнопки мыши окна сообщения ( пример 4 ). В заголовке письма записывается весь путь его прохождения через цепь почтовых серверов. Запись ведется снизу вверх: каждый новый сервер, через который проходит письмо, помещает информацию о себе в самое начало списка. Самая верхняя строчка — Return-Path __ или From — это обратный адрес письма. При нажатии кнопок Ответить , Ответить отправителю в почтовых клиентах именно на этот адрес отправляется ответ. Но… в письме спамера на этом месте может быть прописано все что угодно. Как реальный адрес, так и нет. Поэтому не стоит принимать его во внимание — рассылка рекламы может быть провокацией, направленной на дискредитацию честного производителя, не практикующего спам, чтобы у сетевого сообщества сложилось отрицательное мнение о рекламируемой фирме. Поместить в письмо ложный обратный адрес очень просто: в Microsoft Outlook Express он указывается в настройках учетных записей, а в The Bat! вообще вписывается в текст письма отправителем. Чтобы выследить спамера, нужно обратить внимание на самый нижний абзац заголовка письма, в котором прописано слово Receiv

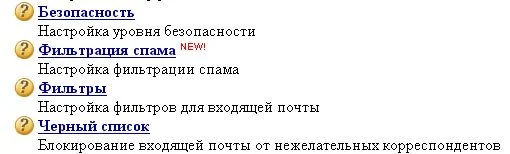

Ведущие почтовые серверы (в том числе и бесплатные) уже давно предоставляют своим пользователям различные средства защиты от спама — как примитивные фильтры, так и мощнейшие аналитические системы, способные отличить спам по содержанию и тексту письма.

ed. Здесь помещена запись самого первого почтового сервера, на который спамер отправил письмо со своего компьютера. Именно эту запись и необходимо изучить. Максимум, что можно узнать из заголовка письма, — это IP-адрес отправителя и время отправки письма. Так как каждый компьютер, выходящий в интернет, принадлежит к какой-нибудь сети, управляемой службой поддержки (сети провайдера, локальной сети в офисе или учебном заведении, интернет-кафе), то по этому IP-адресу можно вычислить координаты этой сети, а также контактную инфо рмацию ее владельцев и администраторов. Как это сделать? Сначала определим IP-адрес отправителя и дату отправки письма. На примерах 2, 3 и 4 вы найдете образцы окончаний заголовков писем. Пример 2 демонстрирует письмо, отправленное посредством модемного подключения. Обратите внимание на то, что стоит после слова Received : from LocalHost (pp2545.dialup.provider.ru [192.168.39.99]) Это и есть адрес компьютера, с которого было отправлено данное письмо: адрес, который прописан после самого нижнего слова Received в заголовке письма. Кроме того, в этой же записи первого почтового сервера, через который прошло письмо спамера, имеется и указание на дату отправки сообщения: by provider.ru (Postfix) with SMTP id 7F5H4J967; Sun 4 Aug 2002 02:39:12 +1300 (MSK) (envelope from coolspamer@spam.ru) Из этих строк следует, что в воскресенье, 4 августа 2002 г., в 02 часа 39 минут 12 секунд сервер pp2545.dialup.provider.ru получил данное письмо от компьютера с IP-адресом 192.168.39.99 и текстовым адресом pp2545.dialup.provider.ru. Слово Dialup показывает, что спамер входил в Сеть через модем. __ Пример 1 Return-Path: spamer@mail.server.ru Received: from mail.server.ru (root@localhost) by mail.server.ru (8.12.3/8.12.3) with SMTP id g6P3Hbuu027986 for client@mail.client.ru; Thu, 25 Jul 2002 16:17:37 +1300 Received: from LocalHost (gw5-c170.server.ru [195.168.0.1]) by mail.server.ru (8.12.3/8.12.3) with SMTP id g6P3HZw9027974 for client@mail.server.ru; Thu, 25 Jul 2002 16:17:36 +1300 Message-ID: 000a01c23391$c2192ee0$aa0e97c3@spamer From: “=?koi8-r?B?5dfTxcXXIOHMxcvTxco=?=“ client@mail.server.ru _ spamer@mail.server.ru To: “=?koi8-r?B?8tXEz83JzM/XIOnM2NE=?=“ client@mail.server.ru Subject: =?koi8-r?B?4c7Fy8TP1CA=?= Date: Thu, 25 Jul 2002 16:13:51 +1200 MIME-Version: 1.0 Content-Type: multipart/alternative; boundary=“----=NextPart_000_0007_01C233F6.43E44540” X-Priority: 3 X-MSMail-Priority: Normal X-Mailer: Microsoft Outlook Express 5.00.2919.6600

Злоумышленник действовал через провайдера, сервер которого имеет адрес provider.ru. Осталось только посетить этот сервер, ознакомиться с расположенным на нем сайтом провайдера, узнать e-mail службы борьбы с незаконными действиями пользователей (обычно ее адрес имеет вид abuse@provider.ru ) и переслать письмо спамера на него как вложение. __ Пример 2 Received: from LocalHost (pp2545.dialup.provider.ru [192.168.39.99]) by provider.ru (Postfix) with SMTP id 7F5H4J967; Sun 4 Aug 2002 02:39:12 +1300 (MSK) (envelope from coolspamer@spam.ru) From: “Spam” spamer@spam.ru Subject: Спам Date: 02:39:12 +1300 MIME-Version: 1.0 X-Mailer: Microsoft Outlook Express 6.0

Именно как вложение, с помощью соответствующей функции почтовой программы. Иначе в пересылаемое письмо не войдет его заголовок, и провайдер не получит доказательств спамерской активности

Больше всего от спама страдают бесплатные почтовые серверы. Бесконечные потоки бесполезной “сетевой шелухи” проносятся через их каналы.

одного из своих пользователей. Сотрудники службы изучат заголовок письма, посмотрят в log-файлах сервера, с какого номера телефона и каким пользователем было отослано письмо, а затем примут меры: либо запретят доступ к своим модемным пулам с этого телефона, либо сообщат в компетентные органы. Не все спамеры действуют через модемное подключение. Хулиган может быть и сотрудником офиса, и его посетителем, да и просто иметь подключение к интернету по ASDL- или ISDN-доступу. Да и в заголовке письма, отправленного посредством модемного подключения, не всегда виден текстовый адрес отправителя. А ведь именно он нам и нужен, чтобы узнать, к какой сети принадлежит спамер, и связаться с ее службой поддержки. Заголовок письма может выглядеть так, как показано в примерах 3 и 4. Спамер, заголовок письма которого показан в примере 3, подключался, скорее всего, не по модему, а по выделенной линии или действовал непосредственно из локальной сети какого-либо офиса. Для отправки письма он пользовался почтовым сервером провайдера Overnet. Спамер, отправивший письмо с заголовком, как в примере 4, вообще не пользовался почтовыми серверами — он действовал через веб-интерфейс почтового сервера. Обратите внимание: во всех случаях в заголовок вошли IP-адрес спамера, дата и время сообщения. Нужно выяснить только, к какой сети, входящей в интернет, принадлежит компьютер с этим адресом. Когда создается сеть, выходящая в интернет, ей выделяется набор IP-адресов, которые, в свою очередь, присваиваются компьютерам сети. Раздает IP-адреса новым сетям специальная организация под названием RIPE. На ее сайте www.ripe.net **в свободном доступе имеется база данных, в которой содержится интересующая нас информация о принадлежности любого компьютера, имеющего IP-адрес, к той или иной сети. Спамер не избежит наказания! Поэтому если в заголовке письма нет указаний на название сети, в которую входит компьютер спамера, то для выяснения этого вопроса следует посетить сайт RIPE — страницу **www.ripe.net/perl/whois. На нее также можно попасть по ссылке Whois __ с главной страницы сервера www.ripe.net. Это вход в базу данных по IP-адресам сетей. Введите IP-адрес злоумышленника, определенный по заголовку письма, в поле ввода и нажмите кнопку поиска. Вам будет выдана информация о том, к какой сети принадлежит IP-адрес спамера. __ Пример 3 Received: from 192.168.39.98 [192.168.39.98] by coolnet.ru [212.25.0.134] with SMTP (MDaemon v3.5.3.R) for client@mail.server.ru; Sun 4 Aug 2002 14:45:12 +1300 (MSK) From: “Spam” spamer@spam.ru To: client@mail.server.ru Subject: Спам MIME-Version: 1.0 X-Mailer: Microsoft Outlook Express 6.0

В полученной информации будет несколько ссылок на координаты администратора сети, ее владельца — тех, кто за эту сеть отвечает. Отображаемые данные всегда верны, ведь именно по ним RIPE связывается с администрацией сети по техническим вопросам. Обычно эти ссылки имеют вид admin-c или tech-c : здесь есть и e-mail, и телефон. Последующие действия ничем не отличаются от тех, которые вы проделывали в случае “модемного” спама: отправляете администратору с вложенным письмом злоумышленника. Важный момент: администрациям сетей невыгодно укрывать злоумышленников, поскольку вероятность, что их сочтут пособниками хулиганов и отключат от интернета, достаточно велика. __ Пример 4 Received: from 192.168.39.98 by win.mail.port.ru [212.25.0.134] with HTTP; Sun 4 Aug 2002 14:45:12 +1300 (MSK) From: “Spam” spamer@spam.ru To: client@mail.server.ru Subject: Спам MIME-Version: 1.0 X-Mailer: Microsoft Outlook Express 6.0 X-Oritinating-IP: [195.161.165.54]

Из заголовка письма не всегда можно выявить IP-адрес спамера. Существуют специальные серверы (вроде www.quickmail.ru , скрывающие IP-адрес отправителя в пересылаемых через них письмах и подставляющие вместо него свой. Однако администрация таких серверов обычно очень плохо относится к спамерам и делает все возможное, чтобы их выявить. Если вам пришел спам или почтовая бомба с такого сервера (обычно в заголовке указывается его текстовый адрес), сообщите об этом случае администрации. У них есть логи — файлы, в которых записывается, кто и когда заходил на сервер, откуда отправлял письмо. Вам наверняка помогут — сами найдут сеть вредителя. Если вы пользуетесь программой-брандмауэром, которая определяет IP-адрес злоумышленника при его атаке через интернет непосредственно на ваш компьютер, тоже не забывайте сервер www.ripe.net. Всегда полезно сообщать администраторам сетей о попытках хулиганства с их компьютеров — они заинтересованы в такой информации. *** Все вышеизложенное не является универсальным способом выслеживания спамеров: описанными методами можно выследить восемь спамеров из десяти. Пишите нам в редакцию. Если писем будет достаточно, мы обязательно опубликуем материал о более эффективных, но более сложных способах борьбы со спамом и спамерами.